目次

こんにちは! Recruit-CSIRTの森崎です。

先日、10/19(火)にSplunk社主催のCTFである、BOTS(Boss of the SOC) に参加してきました。

CTFというと、「ハードル高そう…。」みたいな印象を持つ方も多いかもしれません。ただ、オンライン開催が当たり前になりつつ現在、場所に縛られないという利点もあり、その参加のハードルも以前より低くなっているようにも感じます。そんな背景もあり、今回気軽な気持ちで、チームメンバーを巻き込んでCTFに参加してみたわけですが、いざ参加してみると、想像を遥かに上回るメリットがあるように感じました。

是非この記事を参考にしていただき、今回我々のチームが感じた参加のメリットを、実際のCTF参加を通して、味わっていただきたいと思います。そして、組織のセキュリティ対応力向上と個人のスキルアップへつなげていただけるとありがたいです!

BOTSとは

冒頭でご紹介しました通り、今回参加したのは、総合的なログプラットフォームで有名なSplunk社が主催する、グローバルなCTFイベント”BOTS”でした。

まず、CTFというのはCapture The Flagの略で、情報セキュリティのスキルを用いて、課題の中から隠された答えとなるFLAGを見つけ出し、得点を稼ぐ競技のことです。そして、BOTSとはBoss of the SOCの略で、Splunk社が主催するCTFイベントを指します。

BOTSの特徴は大きく二つです。

グローバル開催のため、1日2回開催

太平洋標準時の夏時間で、Session1の9:00~(日本では午前1:00~)とSession2の18:00~(日本では午前10:00~)の2回だったので、18:00~の会に参加しました。

BlueTeam指向なCTFである

Splunk社によると、CTFは往々にして、RedTeam指向(攻撃者指向)であることが多いようです。そんな中、BOTSはBlueTeam指向(防御者指向)で考えられたCTFである点が特徴的です。

さてそんなBOTSですが、参加することで得られる5つのメリット、ご紹介していきます。

5つの参加メリット

メリットに対し、どのようなベネフィットがあるかを具体化する。 メリットを享受することで、読者および参加者が、どう言ったベネフィットを得られるか。(さらにいうと、個人のスキルアップや組織還元ができるのか)

①実際の攻撃シナリオを模したログ分析を行える

今回のシナリオも幅広い出題分野が用意されていました。

- EnterpriseSecurity

- SOAR

- Fraud and Insider(内部不正)

- APT(高度で持続的な標的型攻撃)

- マルチクラウドセキュリティ(AWS、GCP、Azureなど)

うち、先頭ふたつの「EnterpriseSecurity」、「SOAR」はSplunk社が提供する製品を使った分析シナリオです。

★★★幅広いシナリオをBOTSで体験することによって、いざ、インシデント対応をしなければいけない時の、心の余裕と自信に繋げられそうです。★★★

「普段からインシデント対応をしている方は、その力試しと弱点発見に。」

「インシデント対応経験がない方は、実践的な体験として。」

②海外の猛者とオンラインで戦い、自チームのレベルを客観的に測れる

運営側メンバーのツイートによると、Session1では、45か国から1000人以上エンジニアの参加が確認できたとのことです。

★★★自組織内だけではなく、グローバル含め他社のエンジニアと競うことで、客観的な対応力を認識し、自信や改善へのモチベーションに繋げられました。★★★

③業務を行っているチームで参加することで、実際の業務での団結力も上がる

今回、私の所属するチームでは、業務上の関わりを考慮したチーム編成を心がけつつ、4人×3チームで参加しました。

万が一の業務影響に備え、数人減っても業務と競技が継続できるような意図もありました。

このチーム編成の結果、チーム力の向上にもつながった気がします。

★★★BOTSでの対応が、普段の業務と異なっていればいるほど、メンバーの違った一面の発見と、業務へのシナジーに繋げることができました。★★★

④Enterprise SecurityやPhantomといったSplunkのSIEM製品やSOAR製品を使うことができる

いずれも、普段であれば予算の確保や検証計画の立案などが必要な高額サービスでした。

今回のCTF参加により、購入せずとも体験ができて、現場のエンジニアが体感できるので、実践的な利用検証をできると言っても過言ではないと思っています。

★★★実際に製品を利用することで、導入へのフィードバックや、業務の改善ポイントの発見に繋げることができました。★★★

⑤ログ分析システムにおける設計の勘所を養える

競技のシナリオの中で用意された環境の設定や実際の調査を通して、普段の業務の”かゆいところ”に気づくことができます。

例)「分析の効率化に必要なIndex設計の勘所は?」、「どんなフィールド抽出が分析に必要?」など。

★★★自組織でログ分析システムを導入している場合、設計の見直しのヒントを得られるので、コスト圧縮や分析の効率化に繋げることができました。★★★

参加メンバーの元々のスキルは??

「上記のようなメリットは分かったけど、やっぱりハードルが高い…。」

そう感じる方々のハードルが少しでも下がるよう、

今回参加したメンバーが、「どういった個性を持ったチームなのか」、

そして、「どうしてCTFに参加しようと思ったか」を簡単にご紹介します。

- メンバーの所属

- リクルートのSOC(Security Operation Center)のメンバー

- そして、今回の参加メンバーは、SOCの中でも主にソリューションアーキテクトを行うグループの所属メンバー。

- リクルート全社におけるセキュリティ脅威に対応できるような、監視・監査・分析を実現するチーム

- 具体的には、セキュリティアプライアンスやログ分析システムの構築・運用を行っている

- メンバーのスキルセット

- システム構築のために必要なスキルをそれぞれが保持

- サーバ・ネットワーク・アプリケーションなど

- それぞれが得意分野を持っているようなイメージ

- オンプレはもちろん、パブリッククラウドに関しても日々実装に向けた検討を実施中

- ちなみに、英語力は「Google翻訳が必須なレベル」の人がほとんど(笑)

- システム構築のために必要なスキルをそれぞれが保持

- CTF参加へのモチベーション

- 分析をする側の視点を学び、より利用者目線を意識した基盤構築を実現できるよう、スキルアップしたい!

- SOCの中でも、ソリューションアーキテクトグループとインシデント対応を行うグループは別。

- そのため、普段の業務で、インシデント対応や調査・分析を行う機会はほとんどない。

- 分析をする側の視点を学び、より利用者目線を意識した基盤構築を実現できるよう、スキルアップしたい!

このように、セキュリティアナリストとしては未熟で、英語力に不安を抱えているメンバーだったからこそ、参加には大きな意義を感じていました。

そして、そのための準備もできる限り行うよう、心がけました。

事前にやったこと

- 時差の入念な確認

- 18:00 Pacific/UTC-7 – 18-OCT-21開始…。

- これを見て、パッと、いつ開始かが分からずそわそわしていました。

- サマータイムはあるのか?など

- 実際の開始時刻は、日本時間の10:00でした

- 当日は、SplunkのYoutubeチャンネルでカウントダウンがあったようで、実際の競技開始は10:30でした。

- そしてこの事実にも終わった後気づくお粗末ぶり…。笑

- 実際は、競技サイトのリロードを繰り返して、開始を待っていました。

- Splunk BOTS v1の事前実施

- Boss of the SOC Version 1はSplunkが事前に公開してくれているので、問題の雰囲気などをあらかじめ確認しておくことができる。

- 実際に出題される問題の例

- シナリオ1「Webサイト改竄(Web site defacement)」

What is the likely IPv4 address of someone from the Po1s0n1vy group scanning imreallynotbatman.com for web application vulnerabilities?

(攻撃グループPo1s0n1vyの何者かがimreallynotbatman.comに存在するWebアプリケーションの脆弱性のスキャンを試みている。

そのアクセス元だと推測されるIPアドレスはなにか?)

How many unique passwords were attempted in the brute force attempt?

(ブルートフォース攻撃において、いくつの固有パスワードが試行されているか?)

結果発表

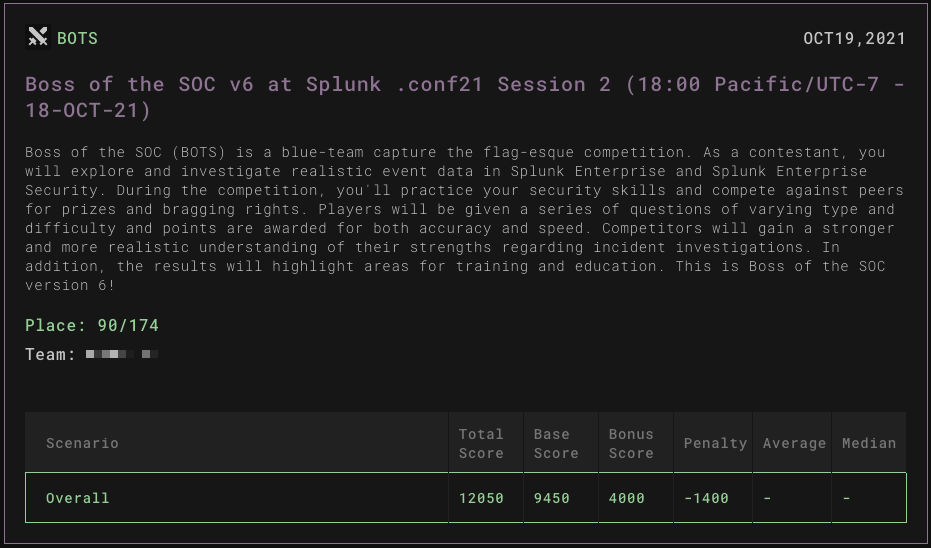

そして結果ですが、筆者である私の所属チームは、174チーム中90位の結果に終わりました。

同時に参加していた他のチームは、74位と107位だったので、私の所属チームはちょうど今回の参加メンバーの中間くらいだったというところです。

所感

「思っていたよりできた」いう想いと「まだまだだな」という想いが半々くらいな気持ちです。ただ、本ブログでもご紹介している通り、少なくとも5つの参加メリットがありますし、今後業務をしていく上でのモチベーションにもなるので、濃い4時間になったかなと思っています。

今回の記事を見て、少してもCTFに興味を持てた方は、Boss of the SOC Version 1のお試しからでも良いので、実施してみてください。そして、BOTSに限らず、CTFに参加していただいて、力試しをしつつ、日本のセキュリティ強化を一緒に実現していきましょう!