目次

サイバーセキュリティコンサルティング部の大戸です。

昨年10月に中途入社し、リクルートのWebサービスログを独自の視点で分析し、既存セキュリティ領域に留まらない様々なビジネスリスク(ex. クローラ対策, 不正ユーザ検知)に対する対策を行っています。

今回は、サイバーセキュリティのカンファレンスである「Black Hat USA 2018」および「DEFCON 26」に参加してきましたので、その中でいくつか紹介できればと思います。

Black Hat/DEFCONとは

「Black Hat USA/DEFCON」は、毎年アメリカのラスベガスで開催される、セキュリティ分野における世界最高峰のカンファレンスで、最高レベルの技術を持つホワイトハッカーが一堂に会するイベントです。

毎年弊社からも数名が参加し、世界先端のセキュリティ技術動向をキャッチアップ、およびハイレベルなエンジニアとのヒューマンネットワークの拡大に努めています。(過去参加記事: 世界最高峰の<セキュリティ&ハッキング>カンファレンス)

参加目的

今回私は、機械学習技術のセキュリティ分野への応用事例のキャッチアップのため参加しました。その理由は、下記の3つです。

- 自分の所属するチームでは、ログ分析が「ヒューリスティック解析」で行われており、高い経験と技術を持つエンジニアに依存(属人化)している(特に、結果の判定部分をif~then~else の羅列で処理している)点を改善したいため。

- セキュリティ分野の研究において、機械学習活用は多く、そういった分野の最先端の事例/成果をキャッチアップし、社内へ共有するため。

- セキュリティ、機械学習それぞれの分野のスペシャリストはリクルート内に多く在籍しているが、連携した事例はまだ少なく、社内におけるこの分野を自分が開拓していきたいため。

参加者

今回は、以下の3名が参加しました。

- サイバーセキュリティエンジニアリング部 岩澤(左)

- サイバーセキュリティコンサルティング部 大戸(中, 筆者)

- サイバーセキュリティエンジニアリング部 佐々木(右)

Black Hat USA 2018

Black Hatは、前半の4日間(8/4~8/7)はトレーニング、後半の2日間(8/8,8/9)はセッションが行われました。

Black Hat トレーニング

BlackHatでは、世界最先端を走るセキュリティエンジニアたちが、様々な分野(ネットワーク、サーバ、アプリケーション、モバイル、IoT等)における、実践的なトレーニング(研修)を提供しています(有償、全て英語で実施)。

今回、私は「APPLIED DATA SCIENCE AND MACHINE LEARNING FOR CYBER SECURITY」という、アプリケーションのログやネットワークトラフィックの情報を機械学習し、脅威情報を検知するという2日間(8/6,7)のトレーニングを受講しました。主催者は、データサイエンスとサイバーセキュリティの専門家2名で、トレーニングプログラム(www.gtkcyber.com)を作成したようです。

トレーニング会場の様子

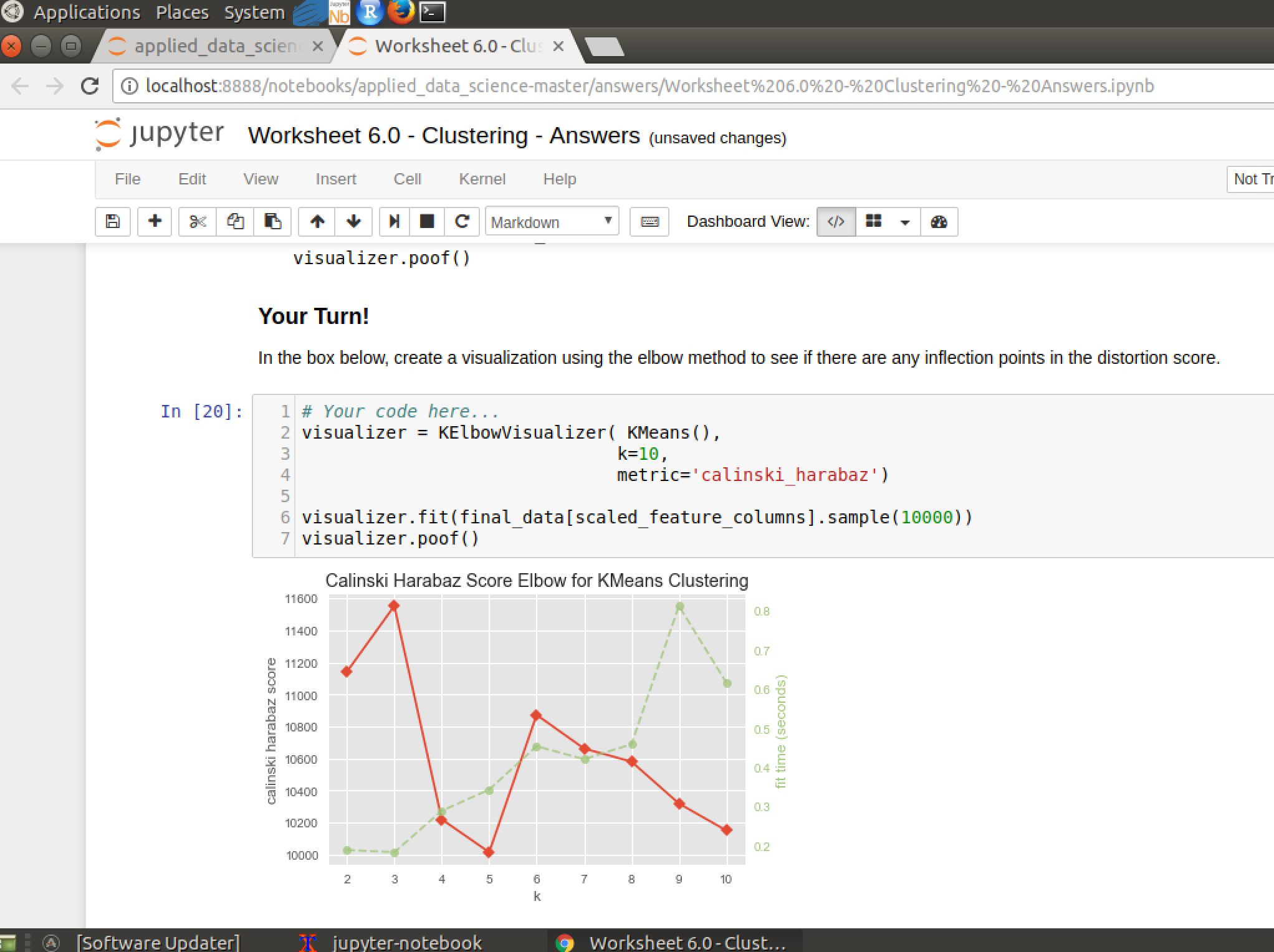

内容は非常に基礎的な部分(ex. PythonでCSVファイルデータの読み込み)から、応用(ex. DNSログに対し、機械学習を用いて悪性な通信の検知する)まで幅広くカバーされていました。特に、ハンズオンのコンテンツクオリティは高く、Webベース(Jupyter Notebook)で全てが完結するように作成されており、今回の研修が終わった後も学習が継続できるようになっていました。

ハンズオンの画面

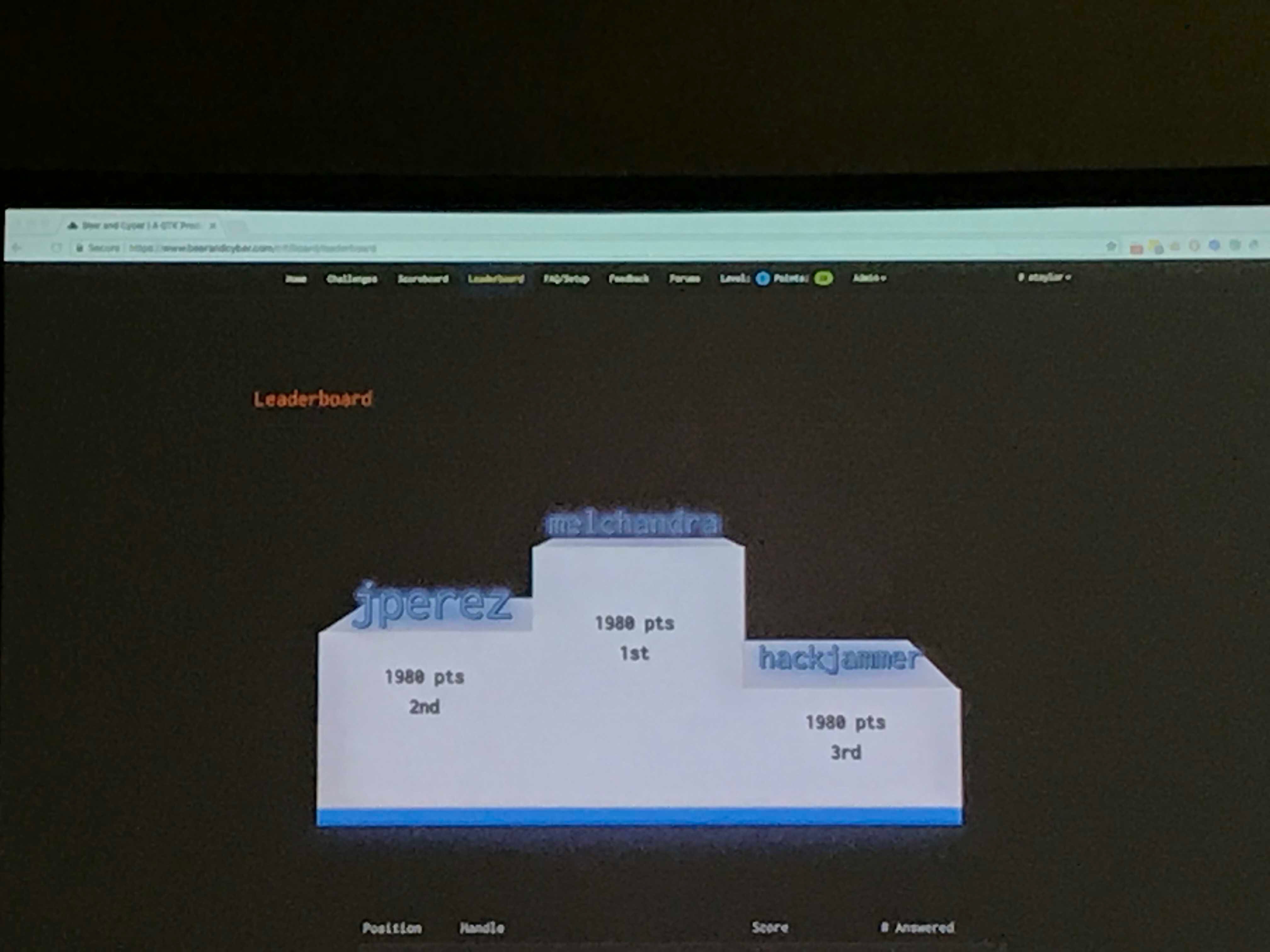

また、ハンズオン中に時間の余った人用にCTF(Capture The Flag)も同時開催されており、課題が終わっても参加者を飽きさせない徹底ぶりでした。研修の課題に取り組みながらも、CTFで出された問題をほぼ全問解く強者もおり、CTFの優勝者には、景品が授与されました。自分は、研修で手一杯で、CTFまで手が回らず、参加者中半分以下の順位でした。技術力もそうですが、知っていることを理解するのではなく、新しいことを英語でインプットできる力が必要だと痛感しました。

トレーニング中のCTFのランキング

ただ、応用の部分で行った、DNSのクエリログやパケットキャプチャデータを用いた異常検知は教科書的な内容であり、現場でスペシャリトが行っている実践的な内容が学べると思っていた自分にとっては、少し物足りなく感じました。ただ、そういったナレッジを公開することは、主催者の立場を考えると難しいので、個人的に主催者に質問をしに行き、聞き出すアグレシッブさが足りなかったなというのが、大きな反省点の1つです。

Black Hat セッション

大きな会場(Mandalay Bay Convention Center)で派手な演出で開会され、ブラウザとWeb通信のセキュリティに関する基調講演で幕を開けました。毎年15,000人を越える参加者がおり、発表間の会場は移動が困難なほど多くの人で溢れていました。

Black Hatの会場の様子(KeyNote)

2日間(8/8,9)に渡って様々な公演を聞いた感想の1つとして、攻撃対象と方法(手法、攻撃経路)の多様化が進んでいるなと思いました。この記事では、特に印象的だった「The Air-Gap Jumpers」というイスラエルの方の発表を紹介します。

一番印象に残ったセッション(Black Hat)

Air-Gapped PC(外部ネットワークから完全に遮断されたPC)から様々な方法(チャネル)を用い、情報を持ち出すことができるというのが、デモ動画を交えて説明されました。今回は比較的わかりやすかった、超音波を用いて、Air-Gapped PCから情報を持ち出すデモを紹介させていただきます。

超音波を用いて情報を持ち出すデモ

デモでは、Air-Gapped PCに仕込んだプログラムが、PCのスピーカーから超音波を出し、もう一方のPCのマイクでその情報をキャッチし、パンダの画像を持ち出すことに成功します。

他にも、PCのファンの音や、HDDへの書き込み音、PC内部のCPUの発生させる電磁波といった空間を伝わる波動を用いて情報を持ち出すだけでなく、PCが使う電源情報をビルの電気制御系から取得し情報を持ち出す等様々なデモが紹介されました。

この発表から感じたのは、ネットワークから隔離したから安全というわけではないということ。特に、重要情報を狙った高度な内部犯に対応する場合、既存の物理セキュリティ(USBは繋がない等)だけでは不十分であり、より厳しい物理セキュリティを考える必要でてくるのではないかと思いました。

DEFCON 26

DEFCONはBlack Hatに比べると非常にカジュアルなもので、「Caesars Palace」というホテルで、3日間(8/10~8/12)開催されました。

DEFCON会場の様子(グッズ販売)

DEFCON会場の様子(グッズ販売)

発表を聞くだけでなく、様々なハンズオンや(ほとんどが当日飛び込みで並ぶ)、様々な商品(Tシャツから、IoTハッキングツールセット(笑)まで)の販売、DEFCON CTFの本戦を始めとした様々なCTFの開催と、様々なイベントがありました。中には、アルミホイルでアート(王冠を作って被っている人が多かった)を作成するブース、モヒカンにしてくれる散髪屋(メニューはモヒカンのみ、$15程度)など、およそセキュリティと関係ない(笑)ユニークなブースもありました。

DEFCON CTFの様子

なお、DEFCON CTFは世界最高レベルのCTFで、DEFCONでは予選を勝ち上がった強者のみが参加可能です。日本からも予選から勝ち上がったチームが参加していました。

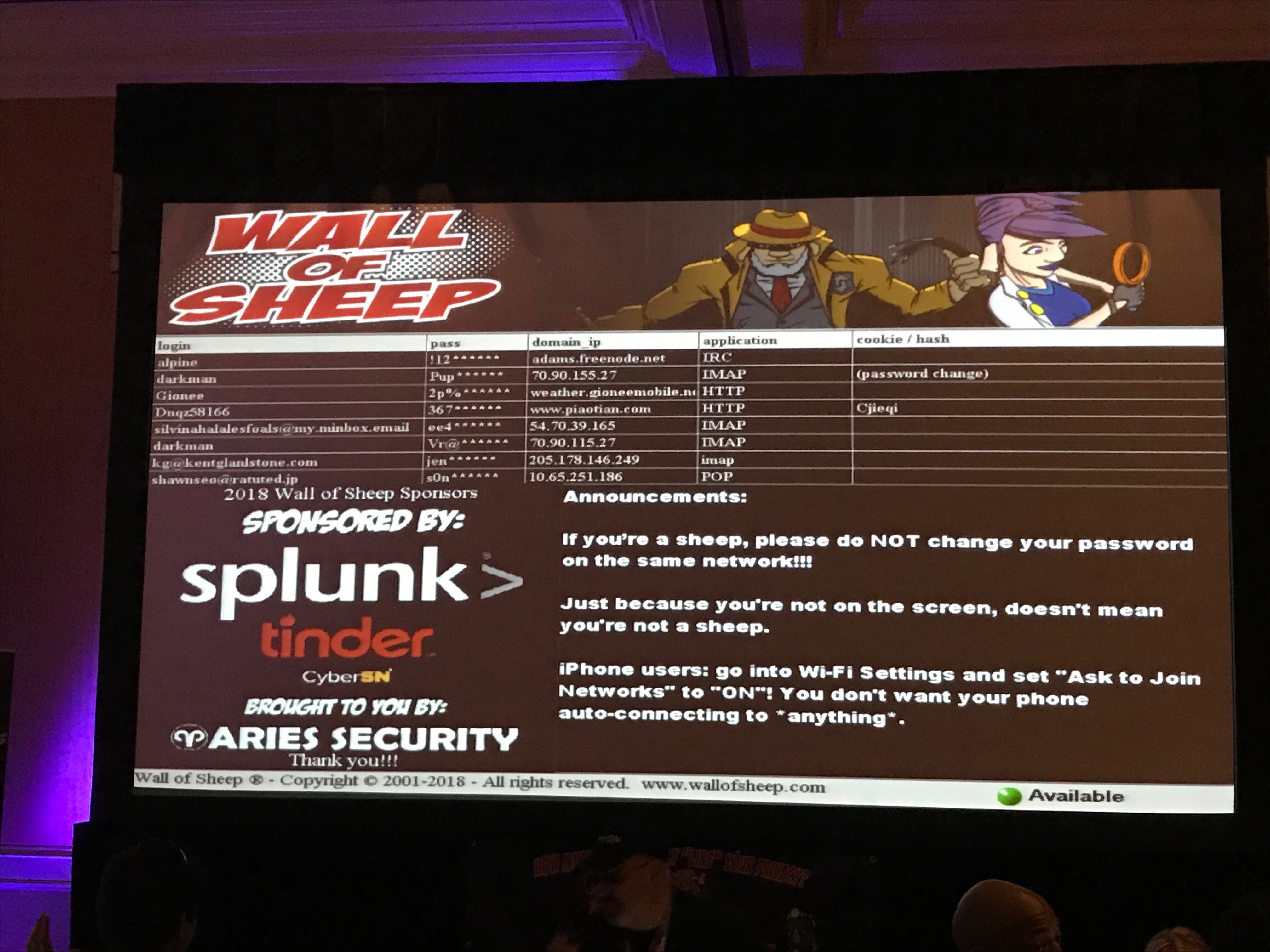

なお、DEFCON会場中には、様々なWifiスポットが存在しており、怪しいSSIDに接続してネットサーフィンをしていると大切な情報を盗まれ、公開されてしまいます(パスワードはマスクされてます)。参加される際はくれぐれも注意が必要です。

盗まれた個人情報が公開されている様子

DEFCON中で最も印象的だったのは、Social Engineering(*注1)に関するセッションでしたので、こちらを紹介させていただきます。

*注1: Social Engineeringとは、人的にセキュリティを排除していくテクニックである。人からパスワードを聞き出す等がそれにあたる

一番印象に残ったセッション(DEFCON)

実際に米国のあるコールセンタに電話をし、指定された情報を聞き出すというもので、挑戦者は、20分と決められた時間内で情報を聞き出すのですが、私が聞いた回は10分かからず情報を聞き出し、さらに残り時間で別の場所に電話をして見事に追加の情報を聞き出していました。

電話で情報を聞き出す様子

はじめは、オペレータの名前が自分のいとこと同じである(嘘である)といったところから、個人の情報を聞き出し、自分といかに共通点があるかというところをアピールし、距離を詰める。仲良くなったところで、自分だけに特別に情報を教えるようにお願いをして、必要な情報を取得する。一見原始的に見えますが、オペレータも人であり、情報リテラシーへの感度も様々で、これらを一定以上の品質で担保するのが難しい(可能であるが、人件費や教育費などのコストがかかる)ことから、今でも有効な攻撃の一つであると考えられます。コールセンタは外部委託やオフショア化が進んでいるので、情報リテラシーの教育も含めこういった分野のセキュリティ強化をどのように行なっていくか、費用対効果を含め考えなければならないため、非常に大きな課題であると思いました。

感想

全体としては、攻撃対象がIoTの普及もあり様々なものに広がっていると感じました。また、今回の参加目的はほぼ達せられ、有意義な出張でした。

- Splunkの機械学習モジュールであるMachine Learning Toolkit (MLTK)は、今回ハンズオンで学んだScikit-Learn(Pythonの機械学習ライブラリ)を利用しているため、研修での成果を生かし、ログ解析に機械学習を用いるのに必要な知識/経験を得ることができたので、今後この経験を業務に生かしていきたい。

- 様々なセキュリティ分野への機械学習の応用事例を聞いたが、デファクトスタンダードとなりうる手法はまだ確立されておらず、ログの現状に応じて対応していく必要があると感じた。ただ、何にでもDeep Learningを使って対応するという営みは減ってきていると感じられ、この分野の成長が感じられた。出張報告を通じ、これらの情報を部内に展開していきたい。

- トレーニングの経験を生かし、機械学習を取り入れたログ分析を実施、結果を社内で共有し、データサイエンスの専門家から意見をもらえる場を作ることはできそうだと感じた。さらに踏み込み、専門家を施策に巻き込むところまで展開できるよう努力する必要がある。

最後に

サイバーセキュリティは、攻撃者とのイタチごっこで終わりはないですが、リクルートのサービス/ユーザを守れるように、データサイエンスを生かしたセキュリティの道で技術を磨いていければと思います。